کنترل هزاران چاپگر حفاظتنشده توسط یک هکر

به گزارش ایسنا به نقل از بی.بی.سی، هکر مذکور این چاپگرها را وادار به چاپ پیامی کرده بود تا دارندگانشان را ترغیب کند قابلیت دسترسی به دستگاه از راه دور (remote access) را غیرفعال کنند.چاپگرهای بزرگ در ادارهها، دستگاههای خانگی و پرینترهای کوچک چاپ رسید خرید در رستورانها، هدف این هک قرار گرفتند.

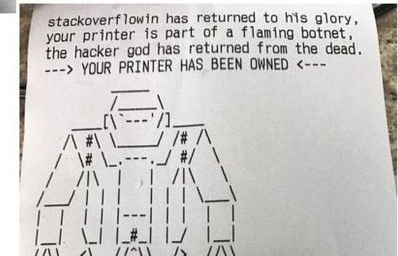

حمله مزبور به دنبال انتشار یک پژوهش دانشگاهی در آلمان صورت گرفت که آسیبپذیریهایی را در طیف گستردهای از چاپگرها یافتهبود .یک هکر با نام مستعار استَکاُورفلوئین (Stackoverflowin) در تعطیلات هفته گذشته یک برنامه رایانهای را اجرا کرد تا به طور خودکار، در اینترنت به دنبال چاپگرهایی بگردد که پایهایترین تنظیمات ایمنی در آنها فعال نیست.

این برنامه به محض یافتن یک دستگاه آسیبپذیر، آن را وادار میکرد که یک صفحه را چاپ کند که در آن اعلام میشد چاپگر مورد حمله قرار گرفته و به صاحبش میگفت پورتی را که از آن برای هک استفاده شده، ببندد.

نسخههای اولیه این برنامه حاوی گرافیکهای اَسکی (ASCII) نیز بود که طرحی از یک رایانه یا رباتهای متفاوت را به تصویر میکشید.

افراد زیادی عکس پیامهای پرینت شده را در انجمنهای ویژه پشتیانی فنی و شبکههای اجتماعی همچون "ردیت" فرستاده و در مورد آن پرسش کرده بودند.چاپگرهای ساخت شرکتهای اچپی، برادِر، اپسون، کَنون، لکسمارک، مینولتا و خیلی از تولیدکنندگان دیگر هدف حمله برنامه استَکاُورفلوئین قرار گرفتند.

این هکر گفت که قصدی برای سوءاستفاده از دسترسی به چاپگرها نداشته و در مصاحبه با سایت خبری بلیپینگ کامپیوتر اظهار کرد: قصد من کمک به حل این مشکل است، ولی میخواستم یه کم تفریح هم داشته باشم!

هفته گذشته، سه پژوهشگر حوزه امنیت رایانه از دانشگاه روهر آلمان، یک مقاله دانشگاهی منتشر کردند و یک جمعبندی از کارهایی را که در ارتباط با امنیت چاپگرها انجام دادهبودند، در آن مقاله ارائه کردند.این سه نفر ۲۰ پرینتر متفاوت را آزمایش کرده و متوجه شدند که همه آنها نسبت به حداقل یک نوع از حمله، آسیبپذیر هستند.

این محققان پی به راههایی بردند که توسط آنها میتوان چاپگرها را در یک چرخه (لوپ) بیانتها قرار داد؛ طوری که کاملاً از دسترس کاربران خارج شود، یا با هک این دستگاهها، از آنها برای رسوخ به شبکههای رایانهای محلی که در آن قرار گرفتهاند، استفاده کرد.

No tags for this post.