بات نت Reaper می تواند یک میلیون دستگاه دیجیتال را آلوده کند!

به گزارش سیناپرس به نقل از کلیک،باتنتها شبکههایی هستند که با در اختیار گرفتن مجموعهای از کامپیوترها که بات (bot) نامیده میشوند، تشکیل میشوند. این شبکهها توسط یک یا چند مهاجم که botmasters نامیده میشوند، با هدف انجام فعالیتهای مخرب کنترل میگردند؛ به عبارت بهتر رباتها کدهای مخربی هستند که بر روی کامپیوترهای میزبان اجرا میشوند تا امکان کنترل کردن آنها را از راه دور برای botmasterها فراهم کرده و آنها بتوانند این مجموعه را وادار به انجام فعالیتهای مختلف کنند.

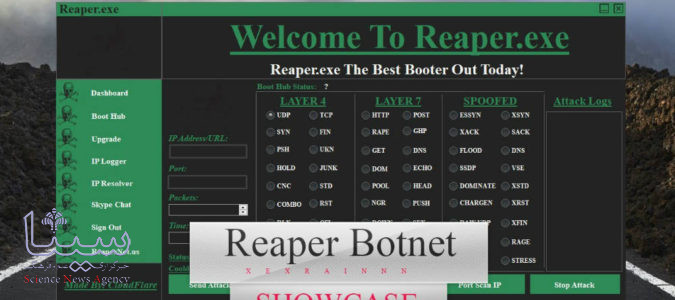

یک باتنت عظیم و جدید اینترنت اشیاء آماده است تا اینترنت را شکست دهد. به گفته گروه تحقیقاتی چکپوینت، این باتنت جدید که ریپر (Reaper) نامیده میشود، با سرعتی بسیار بیشتر از باتنت Mirai در سال ۲۰۱۶ میلادی، از دستگاههای اینترنت اشیاء مانند دوربینهای بیسیم آیپی و DVRها استفاده میکند.

تحلیلگران اهداف عاملان این باتنت را نمیدانند، اما میگویند با توجه به حملات منع سرویس توزیعشده باتنت قبلی که موجب آسیبهای سراسری و گستردهای شد، احتمالا این باتنت نیز در حال آمادهسازی یک حمله است.

هر حمله منع سرویس توزیعشده میتواند بیش از حمله به شرکت Dyn که در سال گذشته اتفاق افتاد، مخرب باشد. در این حمله، بخش بزرگی از اینترنت از حالت Online خارج شد. یک حرکت دیگر از سوی دیگر میتواند تمام زیرساخت های آیپی عمومی را تهدید کند.

لی مانسون، محقق امنیتی Comparitech از طریق رایانامه گفت: «پایان جهان ممکن است نزدیک نباشد، اما به نظر میرسد اینترنت در معرض خطر جدی قرار گرفته است. همانطور که کارشناسان امنیتی همیشه هشدار میدهند، به نظر میرسد تعدادی از چراغها و خنککنندههای متصل به اینترنت، همراه با دسته آسیبپذیر از مسیریابها و دوربینها، برای کنترل توسط باتنت جدید هدف قرار گرفتهاند. با توجه به تعداد تولیدکنندگان دستگاههای اینترنت اشیاء که قبل از فروش این دستگاهها اهمیت کمی به امنیت آنها میدهند، اگر این حمله اتفاق بیفتد، بسیار مخرب خواهد بود.»

وی گفت، هر نوع حمله منع سرویس توزیعشده میتواند اتفاق بیفتد؛ اتفاقی که تاکنون مشاهده نشده است. اما صبر کنید، چیز بیشتری وجود دارد؛ به نظر میرسد بات نت Reaper هنوز صرفا یک باتنت ضعیف است. این باتنت بدون کوچکترین حملهای، همچنان به رشد خود در سایه ادامه میدهد.

محققان شرکت امنیتی چک پوینت اعلام کردند: از ماه سپتامبر، اولین بار سامانه جلوگیری از نفوذ بات نت های مخرب راهاندازی شده است. بدافزارهای گروه بات نت از آن زمان تاکنون به صورت روزانه در حال رشد هستند و به طور فعال این سامانه را مورد حمله قرار دادند تا از آسیبپذیریهای موجود در دستگاههای فروشندگان از جمله GoAhead، تیپی لینک، دی لینک، اَوتِچ، NETGEAR، میکروتیک، لینکسیس، Synology و دیگران بهرهبرداری کنند.

طبق اعلام چکپوینت، حملات انجامشده از سوی منابع متمایز و دستگاههای اینترنت اشیاء مختلف و زیادی صورت گرفته است، این بدان معنی است که این حمله از طریق خود دستگاههای اینترنت اشیاء شروع به توزیع شده است، بنابراین میتواند به صورت نمایی توزیع شود. علاوه بر شرکت امنیتی چک پوینت محققان شرکت امنیتی Qihoo 360 بهتازگی موفق به شناسایی این بات نت خطرناک شدند. بات نت Reaper با سوءاستفاده از آسیبپذیریهای گوناگون در دستگاههای هوشمند آنها را تبدیل به بات کرده و شبکه مخرب خود را تشکیل میدهد. بات نت Reaper بعد از بات نت مشهور Mirai میتواند تبدیل به یکی از مخربترین و بزرگترین بات نتها در دنیا شود.

بد نیست بدانید بات نت Reaper در حال حاضر از آسیبپذیریهای افشا شده در محصولات شرکتهای زیر سوءاستفاده میکند:

روترهای Dlink

روترهای Netgear

روترهای Linksys

دوربین های Goahead

دوربینهای Jaws

دوربینهای AVTECH

(Vacron (NVR

به گفته محققان، بات نت Reaper تاکنون بیش از ۱ میلیون دستگاه را آلوده کرده و بهسرعت با نرخ آلودگی ۱۰ هزار دستگاه در روز در حال گسترش است.

رشد سریع بات نت Reaper بسیار نگران کننده است، زیرا بات نت Mirai تنها با ۱۰۰ هزار دستگاه آلوده موفق به حملات گسترده دی داس و از کار انداختن شرکت بزرگ اینترنتی Dyn شد. محققان امنیتی خاطر نشان کردند که بات نت Reaper با در اختیار گرفتن بیش از ۱۰۰ DNS میتواند حملات قدرتمند DNS را به دنبال داشته باشد.

باید توجه داشت با توجه به گزارش محققین شرکت CheckPoint هماکنون در وضعیت آرامش قبل از طوفان به سر برده و یک طوفان سایبری شدید در راه است. لذا لزوم رعایت نکات امنیتی اینترنت اشیا در بین کاربران بسیار الزامی و ضروری است.

تریستان لیورپول، مدیر مهندسی سامانه در شبکههای F5 از طریق رایانامه گفت: «بزرگترین تفاوت بین Mirai و باتنت ریپر این است که Mirai سعی میکرد از طریق شبکه تلفن و با بهرهبرداری از گذرواژههای ضعیف و یا پیشفرض به دستگاهها متصل شده و کنترل آنها را به دست گیرد. در مقابل باتنت ریپر به دنبال این است که از آسیبپذیریهای موجود در دستگاههای متصل نشده بهرهبرداری کند تا کنترل آنها را به دست آورد و آن را به بستر دستور و کنترل اضافه کند. این بدان معنی است که این باتنت میتواند همچنان رشد کند و برای انواع فعالیتهای مجرمانه مورد استفاده قرار گیرد.»

تنها یک ارتقاء ساده گذرواژه برای محافظت در برابر این باتنت کافی نیست. لیورپول در این باره گفت: «برای جلوگیری از گسترش این باتنت، تمام شرکتها و مصرفکنندهها باید اطمینان حاصل کنند که دستگاههای آنها آخرین نسخههای ثابتافزار را اجرا می کنند و دارای وصلههای امنیتی هستند.»

از نظر تاریخی باتنتها از (Internet Relay Chat (IRC که یک سیستم گفت و گوی مبتنی بر متن است و ارتباطات را در کانالها سازماندهی میکرد، سرچشمه میگیرند. در این سیستم از باتنتها با هدف کنترل فعل و انفعالات در اتاقهای گفت و گوی IRC استفاده میشد. این رباتها میتوانستند دستورات ساده را اجرا کنند، بازیهای ساده و سرویسهای مختلف را به کاربران گفت و گو پیشنهاد دهند و اطلاعاتی در مورد سیستمهای عامل، گزارشهای ورود به سیستم، آدرسهای ایمیل و مانند آنها را استخراج کنند.

اولین ربات IRC به اسم Eggdrop در سال ۱۹۹۳ ارائه شد و پس از آن توسعه یافت. پس از آن رباتهای IRC مختلفی با اهداف مخرب اعم از حمله به کاربران IRC یا همه سرورها ایجاد شدند. رباتهای جدید از مکانیزمهای پیچیدهای برای ارتباط با botmaster بهره میبرند که این مکانیزمها از پروتکلها و تکنیکهای متعددی استفاده میکنند که منجر به پیچیده شدن روزافزون این رباتها و سختتر شدن تشخیص و مقابله با آنها میگردد. آنها میتوانند مانند کرمها منتشر شوند، مثل یک ویروس مخفی بمانند و حملات گسترده و سازمان یافتهای را شکل دهند. نسل جاری رباتها میتوانند از طریق شبکههای اشتراک فایل، شبکههای نظیر به نظیر (p2p) و پیوستهای ایمیل و سایتهای آلوده منتشر شوند.

کامپیوترها در یک بات نت وقتی که یک نرمافزار مخرب را اجرا میکنند، میتوانند مشترک تصمیم بگیرند. آنها با فریب دادن کاربران نسبت به ایجاد یک درایو با استفاده از دانلود کردن، بهرهبرداری ازآسیبپذیریهای web browser، یا از طریق فریب کاربران برای اجرای یک اسب تروجان که ممکن است از ضمیمه یک فایل بیاید، میتوانند این کار را انجام دهند. این بدافزار به طور معمول ماژولها را نصب خواهد کرد که باعث میشود کامپیوتر توسط اپراتور بات نت فرمان دهی و کنترل شود. یک تروجان بسته به چگونگی نوشته شدن آن، ممکن است خودش را حذف کند یا برای بروز رسانی و حفظ ماژولها باقی بماند.

باتنتها میتوانند فعالیتهای مخربی از جمله spamming، انجام حملات DDoS، توزیع بدافزارها (مثل Trojan horses، ابزارهای جاسوسی و keyloggerها)، به سرقت بردن نرمافزارها، کشف و سرقت اطلاعات، سرقت هویت، دستکاری بازیهای آنلاین و نظر سنجیها، حملات phishing و کشف کامپیوترهای آسیبپذیر را انجام دهند.

اقداماتی که تا به امروز برای مقابله با فعالیتها مخرب رباتها به ویژه در مقابل حملات DDoS و spamming انجام شده است را میتوان به دو گروه واکنشی (reactive) و جلوگیری (preventive) تقسیم نمود.

روشهای واکنشی رایجترین روشها هستند. استراتژی مورد استفاده در این روشها آن است که ابتدا فعالیتهای مخرب تشخیص داده شوند و سپس اقدام مناسب برای کاهش ترافیک مخرب به مقداری قابل قبول، انجام گیرد. این روشها دارای دو عیب عمده است:

- نیاز به ساخت یک زیربنای کامل با قدرت پردازشی قابل توجه و هم چنین فضای ذخیرهسازی داده برای آنالیز حجم عظیمی از اطلاعات جمعآوری شده

- با توجه به این که حمله در زمان تشخیص هم چنان در حال اجرا است، کاربران عادی و ISPها، حداقل از بخشی از تأثیرات منفی آن تا انجام واکنش مناسب، رنج خواهند برد.

روشهای جلوگیری روشهایی هستند که سعی میکنند احتمال انجام فعالیتهای مخرب را تا حد ممکن کاهش دهند. این تکنیکها میتوانند شامل افزایش منابع کاربران یا ایجاد تغییر در زیربنای شبکه به گونهای باشد که کاربران را وادار به احراز هویت کند. هرچند که در مقابله با این تکنیکها، مهاجمان نیز میتوانند منابع و ابزارهای خود را بهبود بخشند. برای این که این روشها بتوانند مؤثر باشند، تشخیص دادن ریشه اصلی مشکل الزامیست. به عبارت بهتر باید تعیین کرد که چه چیزی تشخیص دادن یک حمله یا پیادهسازی فعالیتهای مخرب را امکانپذیر میکند.

No tags for this post.